Renforcer la cybersécurité grâce aux analyses comportementales !

La cybersécurité est une préoccupation majeure alors que les organisations font face à des menaces de plus en plus avancées. Les méthodes traditionnelles de détection des menaces, telles que les Indicators of Compromise (IoC), qui se concentrent sur des artefacts spécifiques d’attaques comme des fichiers malveillants ou des adresses IP suspectes, peinent souvent à suivre l’évolution et la sophistication des menaces. Les Indicators of Attacks (IoA), en revanche, offrent une approche plus nuancée en analysant les schémas de comportement sur une période donnée. Cela permet d’identifier des activités inhabituelles ou potentiellement malveillantes qui ne sont pas immédiatement évidentes. Si l’analyse en temps réel est un aspect clé, les IoA peuvent également inclure des analyses périodiques ou historiques du comportement pour déceler les menaces. Cet article explore le concept des IoA, leurs avantages et la manière dont ils constituent un mécanisme de défense plus dynamique et efficace contre les menaces avancées.

Indicators of Attack (IoA) : Définition et importance

Les Indicators of Attack (IoA) désignent des actions ou des séquences d’activités observées qui, une fois analysées, révèlent des comportements inhabituels ou suspects. Contrairement aux IoC, qui se concentrent sur des artefacts statiques, les IoA s’intéressent aux interactions dynamiques entre les utilisateurs et les systèmes.

Exemples :

- Activités inhabituelles sur des fichiers : Accès, téléchargement ou suppression inattendus de fichiers sensibles.

- Anomalies réseau : Connexion à des réseaux inhabituels ou utilisation de réseaux non sécurisés.

- Modifications d’accès : Changements anormaux des permissions utilisateur ou activités de connexion inhabituelles.

Les IoA offrent une vision plus approfondie des menaces potentielles en analysant ces comportements en temps réel, ce qui permet une détection précoce et une réponse rapide avant que les attaques ne causent des dommages significatifs.

Comparer les IoC et les IoA

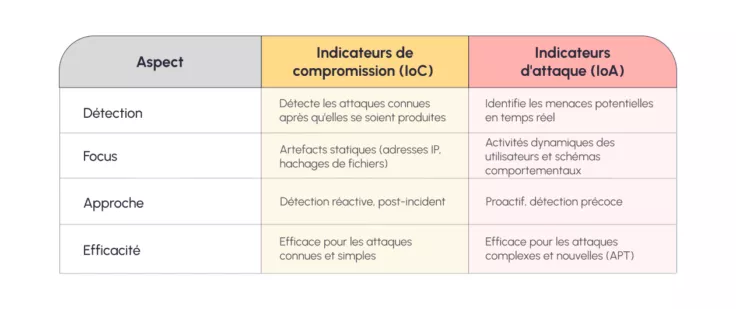

Ce tableau compare les indicateurs de compromission (IoC) et les indicateurs d’attaque (IoA), deux approches utilisées en cybersécurité pour détecter et prévenir les cyberattaques.

Technologies et méthodes pour mettre en œuvre les IoA

La mise en œuvre efficace des IoA nécessite des technologies et méthodes avancées :

- Graphes sémantiques : Modélisent les interactions entre utilisateurs, systèmes et données pour visualiser les menaces potentielles.

- Apprentissage automatique : Utilise des algorithmes supervisés et non supervisés pour détecter les anomalies basées sur des schémas comportementaux.

- Isomorphisme de sous-graphes : Compare des sous-ensembles de graphes pour identifier des modèles suspects en temps réel.

- Analyse comportementale : Surveille les événements en temps réel pour détecter les écarts par rapport aux comportements normaux, utile pour repérer les menaces persistantes.

Comment Defants utilise les IoA

Defants, une startup innovante en cybersécurité basée à Rennes, intègre les IoA dans ses services pour améliorer la détection et la réponse aux menaces. Les principaux éléments de l’approche de Defants incluent :

- Defants Continuum : Contrairement aux services traditionnels de réponse aux incidents, Defants Continuum propose une gestion proactive des menaces. Grâce à une surveillance 24h/24 et 7j/7 et à un réseau d’experts en sécurité, il permet une atténuation précoce et efficace des menaces.

- Defants AIR : Cette plateforme pilotée par l’IA s’intègre facilement aux technologies de sécurité existantes (EDR, SOAR, XDR) pour identifier les menaces avant qu’elles ne causent des dommages. En s’appuyant sur les IoA, Defants AIR renforce les capacités de détection des menaces et réduit les délais de réponse.

Defants

Applications et cas d’usage concrets

Les IoA se sont révélés efficaces dans divers secteurs :

- Finance : Surveillance des schémas de trading anormaux et des accès non autorisés aux systèmes financiers.

- Santé : Détection des accès inhabituels aux dossiers des patients et des exportations de données vers des systèmes externes.

- Gouvernement : Identification d’activités inhabituelles au sein de réseaux sécurisés pouvant indiquer de l’espionnage ou des menaces internes.

Avantages des IoA

- Détection proactive des menaces : Identifie les menaces tôt en analysant les écarts par rapport aux comportements normaux.

- Conscience contextuelle : Offre une vue d’ensemble des activités des utilisateurs, réduisant ainsi les faux positifs.

- Adaptabilité : S’ajuste aux nouvelles menaces émergentes en mettant à jour continuellement les modèles comportementaux.

Défis et limitations

Bien que les IoA présentent des avantages significatifs, ils s’accompagnent de certains défis :

- Implémentation complexe : Nécessite une infrastructure robuste et une expertise pour une analyse en temps réel.

- Volume de données : La gestion de grandes quantités de données peut affecter les performances du système.

- Surveillance continue : Des ajustements réguliers sont nécessaires pour maintenir la précision et l’efficacité.

Perspectives futures des IoA

Les IoA évoluent avec les progrès de l’IA et de l’apprentissage automatique.

Les développements futurs pourraient inclure :

- Automatisation : Amélioration des outils pour tester en continu et assurer la fiabilité des IoA.

- Améliorations de l’interface utilisateur : Simplification de la création de règles IoA personnalisées pour les professionnels de la sécurité.

- Intégration de nouvelles technologies : Exploitation de l’IA et de l’apprentissage profond pour améliorer les capacités de détection.

Conclusion

Les Indicators of Attack (IoA) représentent une avancée significative en cybersécurité. En se concentrant sur le comportement des utilisateurs plutôt que sur des artefacts statiques, les IoA permettent une détection supérieure des menaces complexes et persistantes. L’intégration des IoA dans les infrastructures de sécurité existantes renforce la protection contre les cybermenaces en constante évolution, offrant ainsi aux organisations un mécanisme de défense proactif.

Références

- Open Cybersecurity Alliance. Indicators of Behavior.

- Forcepoint. Shifting Gears from IoCs to IoBs.

- Stratosphere Networks. What Are Indicators of Behavior?.