Recherche proactive de compromission sur Microsoft 365 avec Defants AIR

Dans un contexte où les attaques ciblant les environnements cloud sont de plus en plus sophistiquées, la recherche proactive de compromission sur Microsoft 365 devient essentielle pour prévenir les fuites de données et bloquer l’exfiltration d’informations sensibles. Grâce à Defants AIR, nos analystes peuvent plonger en quelques clics dans des centaines de milliers de logs unifiés, visualiser des patterns malveillants, et construire une chronologie d’incident solide, prête à être présentée aux équipes de sécurité et à la direction.

Dans ce récit immersif, suivez Alex, analyste SOC chez un grand groupe international, depuis son arrivée sur le dashboard jusqu’à la découverte d’une règle de redirection d’emails malveillante (technique T1114.003 : Email Forwarding Rule), puis sa progression pas à pas dans le graphe d’événements, la consultation des détails JSON, et enfin l’élaboration de sa timeline annotée.

Alex cible une technique MITRE et bascule vers le graphe

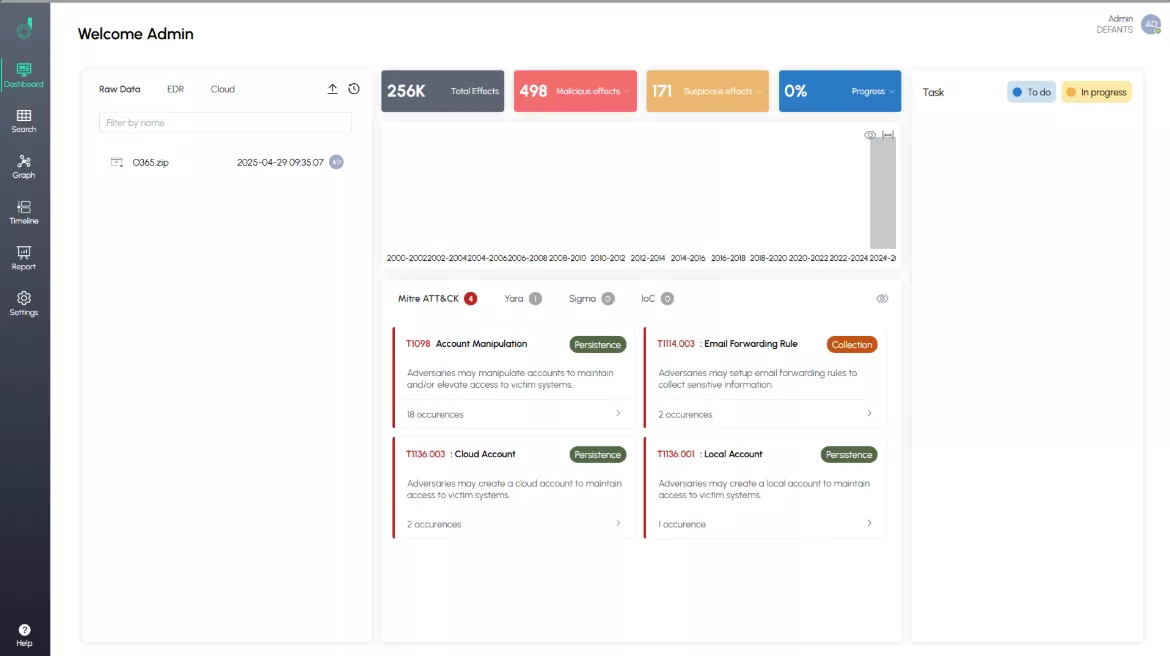

Après avoir laissé Defants AIR ingérer et classifier les 163 K événements de ses logs (dont 441 malicieux et 128 suspicieux), Alex se concentre sur le volet MITRE ATT&CK du dashboard.

Lecture des tuiles ATT&CK

• T1098 : Account Manipulation (Persistence) – 15 occurrences

• T1114.003 : Email Forwarding Rule (Collection) – 2 occurrences

• D’autres techniques moins fréquentes (Cloud Account, Local Account)Choix stratégique

Malgré le nombre élevé d’occurrences pour la manipulation de compte, Alex décide d’explorer d’abord la technique T1114.003, car la création de règles de redirection d’emails dans Exchange est souvent le signe d’une compromission avancée : l’adversaire veut capter discrètement les conversations internes ou exfiltrer des données sans alerter la victime.Clic et transition

Un simple clic sur la tuile T1114.003 : Email Forwarding Rule ouvre automatiquement le module Graph, où toutes les interactions liées à cette technique vont être visualisées.

Ce qu’on lit dans cette action

- Alex suit une approche data-driven, laissant le volume d’occurrences guider sa priorisation, mais pondérant toujours par l’impact potentiel de la technique.

- La plateforme passe de la vue macro (dashboard global) à la vue micro (graphe d’interactions), prête pour l’investigation détaillée.

Pivot sur la session ATT&CK et découverte des temporalités

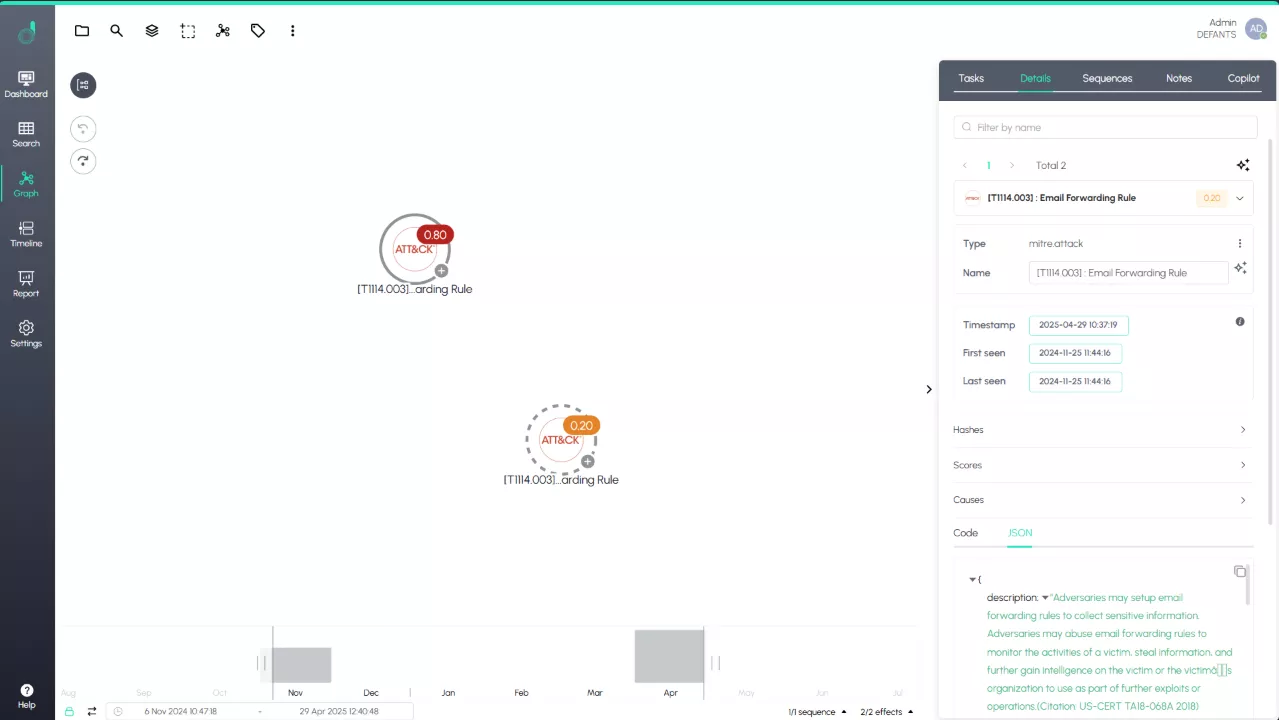

Alex bascule immédiatement dans la vue Graph pour isoler la session liée à la technique T1114.003. Il découvre deux occurrences distinctes du même événement, à deux moments différents.

Fenêtre temporelle initiale (Nov–Déc 2024)

– La Timebar en bas de l’écran encadre par défaut la plage novembre à décembre 2024, correspondant à la première apparition de la règle de forwarding dans les logs collectés.

– Alex glisse les bords du rectangle gris pour ne garder que cette période, et observe le nœud à score 0.80, signalant une forte probabilité de malveillance.Occurrence enrichie en Avril 2025

– En faisant défiler la Timebar vers la droite, une seconde occurrence classée 0.20 (score plus faible) émerge autour d’avril 2025.

– Ceci est expliqué par un enrichissement automatique des logs via des flux de threat intelligence (Sekoia DB, etc.), nativement intégrés dans Defants AIR : les renseignements récents sur cette règle abaissent le score de confiance, sans pour autant l’écarter.

Exploration de la session et des liaisons

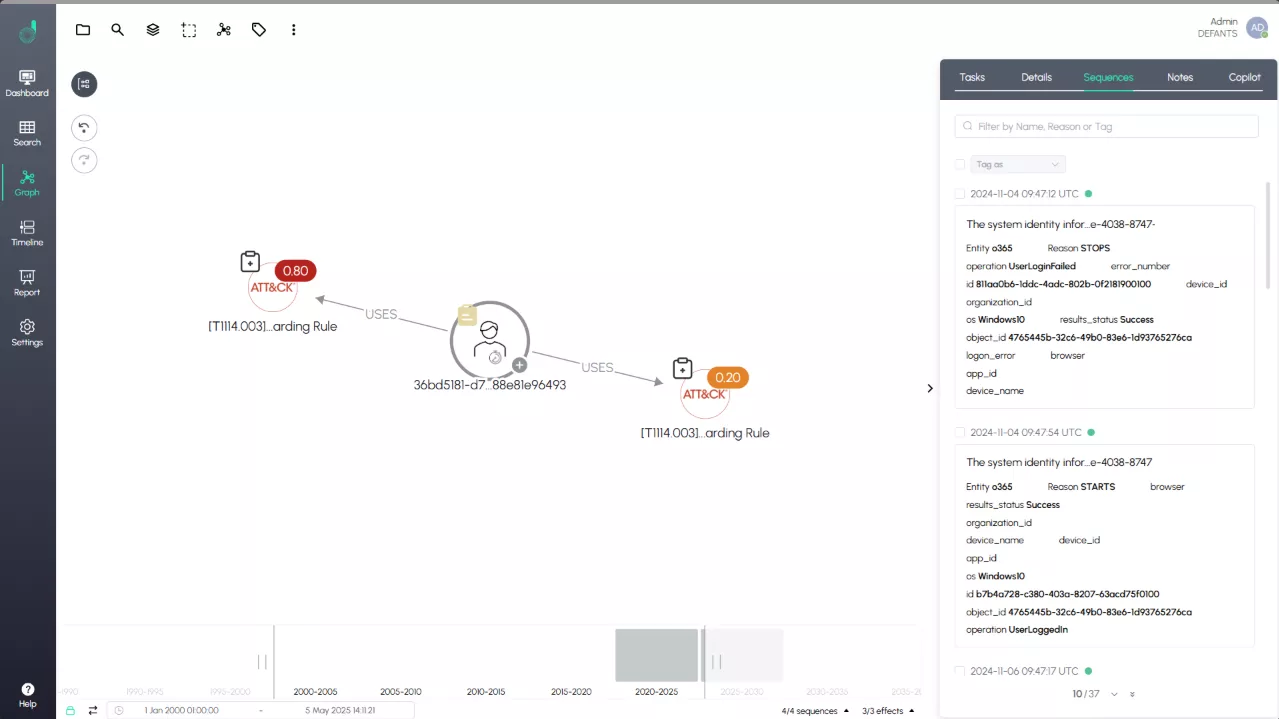

Pour reconstituer qui a déclenché la règle et comment elle a été utilisée, Alex pivote ensuite sur le nœud de session correspondant.

- Nœud central : l’identifiant de session (36bd…96493) représente le service Exchange API ayant exécuté la création de la règle.

- Liens “USES” : un lien relie la session à la première occurrence (score 0.80), et un second lien à l’occurrence enrichie (0.20).

- Découverte rapide : Alex voit immédiatement que la même session a répété ou vérifié la règle à deux moments — un indicateur de persistence ou d’auto‑vérification par l’attaquant.

Insight

Cette double occurrence révèle un pattern de persistent behavior : non content d’avoir installé la règle, l’attaquant l’a re‑validée plusieurs mois plus tard. C’est un signal fort à remonter dans le rapport.

Inspection détaillée de la règle dans le panneau “Details”

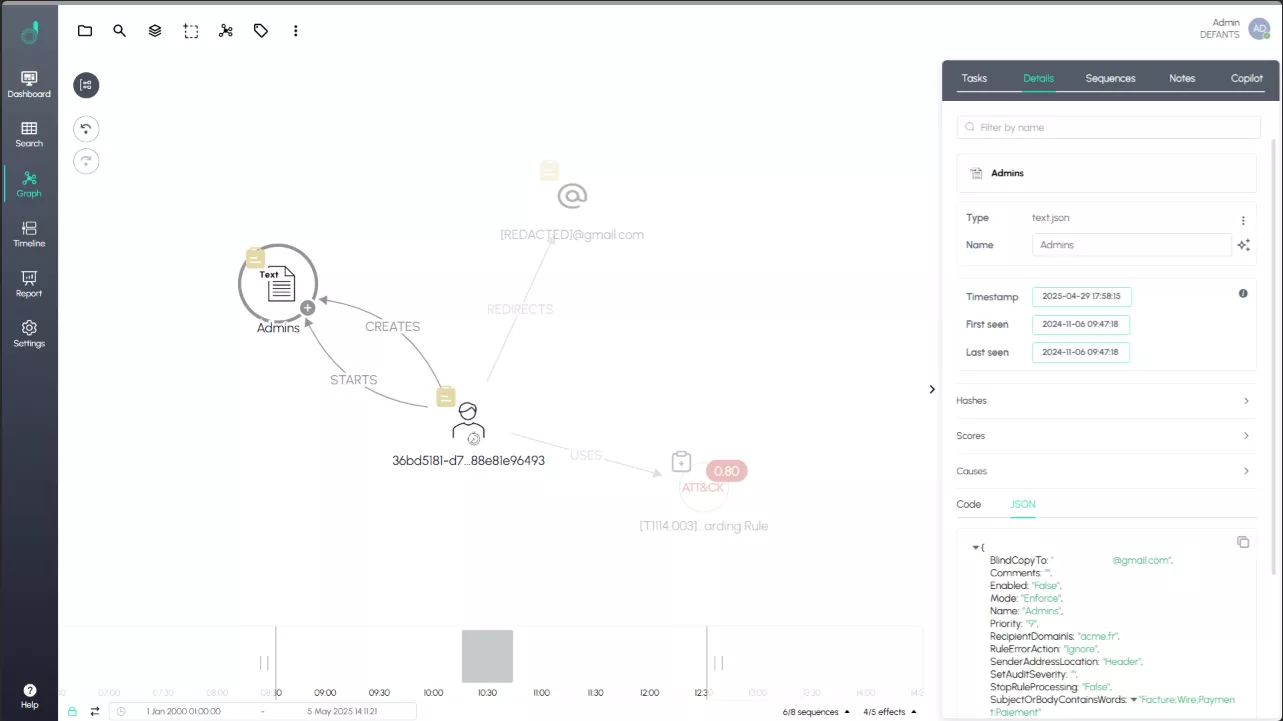

Après avoir isolé le lien CREATES entre la session (36bd…96493) et le nœud “Règle de messagerie Admins”, Alex bascule dans l’onglet Details du drawer pour examiner le JSON complet :

L’adresse externe ciblée est [redacted]@gmail.com, confirmant l’exfiltration furtive en mode BCC. La règle s’applique systématiquement et est pour l’instant désactivée — probablement avant activation complète. La règle ne s’applique qu’aux destinataires du domaine acme.fr, garantissant une fuite uniquement vers l’extérieur et ciblant spécifiquement les emails à connotation financière.

La position haute dans la hiérarchie des règles Exchange permet de prioriser cette règle malveillante et d’assurer un fonctionnement silencieux, sans générer d’erreurs visibles.

Conclusion de l’étape :

Grâce à cet extrait JSON détaillé, Alex confirme que la règle a été précisément calibrée pour exfiltrer les factures et communications financières de l’entreprise, tout en restant furtive et à haute priorité. Ces informations serviront de point central dans son rapport d’investigation.

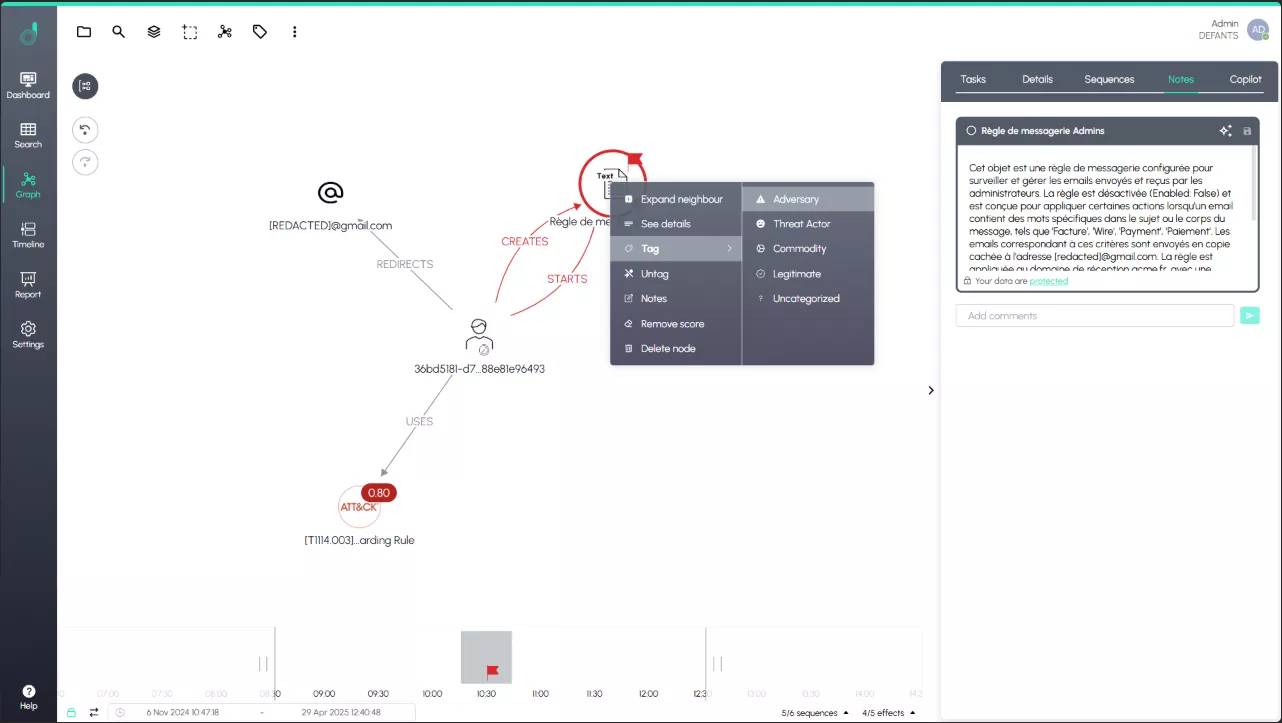

Tagging et annotation collaboratifs

Une fois la règle malveillante et sa session identifiées, Alex utilise la fonction Tag et l’onglet Notes pour enrichir l’investigation :

Classification “Adversary”

– Clic droit sur le lien CREATES → Tag → Adversary

– Même opération sur le nœud “Règle de messagerie Admins”

Cette double annotation indique à toute l’équipe que ces objets font partie du schéma d’attaque principal, et non d’un faux‑positif.Rédaction d’une note contextuelle

Dans le panneau Notes, Alex rédige :« Cet objet est une règle de messagerie conçue pour surveiller et rediriger automatiquement les emails contenant des mots‑clés financiers (“Facture”, “Wire”, “Paiement”) vers une adresse Gmail personnelle, démontrant une tentative d’exfiltration ciblée et silencieuse. »

Dès que la note est enregistrée, tous les analystes connectés à Defants AIR voient instantanément le tag Adversary et la description. Cette transparence collaborative garantit que personne n’oubliera cette étape critique lors de la rédaction du rapport final. Lors de l’export du rapport depuis le module Report, tous les objets taggés et leurs notes associées sont inclus automatiquement. Alex n’a donc rien à copier‑coller manuellement : la documentation de l’incident reste précise et complète.

Bénéfice clé

En taggant et commentant directement dans le graphe, l’équipe capitalise sur chaque découverte en temps réel. L’investigation gagne en efficacité et fiabilité, et la production du rapport devient un simple export, sans risque d’omission.

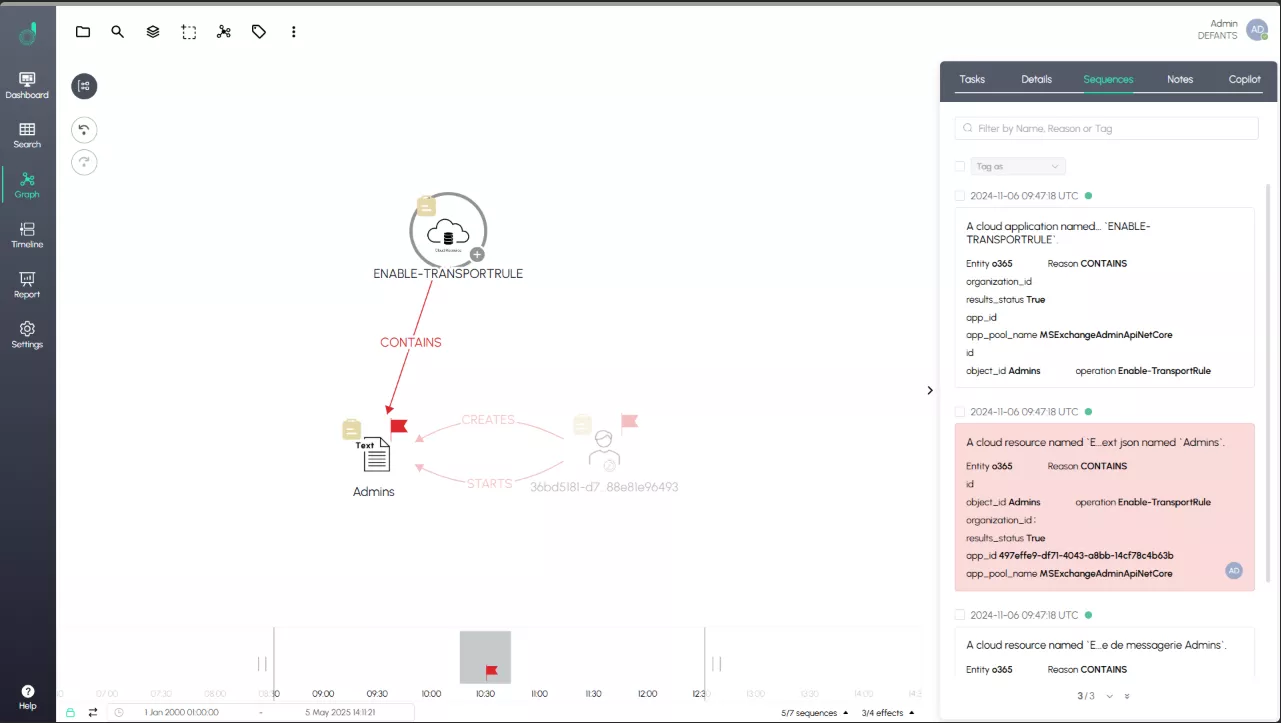

Confirmation de l’activation de la règle

En continuant l’exploration du graphe, Alex découvre un nouveau nœud Enable‑TransportRule rattaché à la même session ExchangeAPI. Cette séquence illustre l’étape finale :

Un clic sur le nœud cloud Enable‑TransportRule révèle que la règle “Admins” n’a pas seulement été créée en mode Enforce, elle a aussi été activée sur le serveur Exchange. La Timebar s’aligne sur le moment exact de l’activation (peu après la création), confirmant le déroulé chronologique : création → test désactivé → activation. Ce passage en production de la règle malveillante marque le point de bascule où l’attaquant commence réellement l’exfiltration.

Implications pour l’équipe SOC :

- Rechercher immédiatement les flux de mails sortants vers l’adresse ciblée

- Mettre en place une règle temporaire de blocage sur le mail relayé

- Révoquer la session ExchangeAPI compromise

Points à retenir

L’enchaînement « New‑TransportRule » → « Enable‑TransportRule » constitue un pattern complet d’exfiltration. Cette preuve visuelle et temporelle, enrichie et annotée dans Defants AIR, sera centrale dans le rapport d’incident et le plan de remédiation.

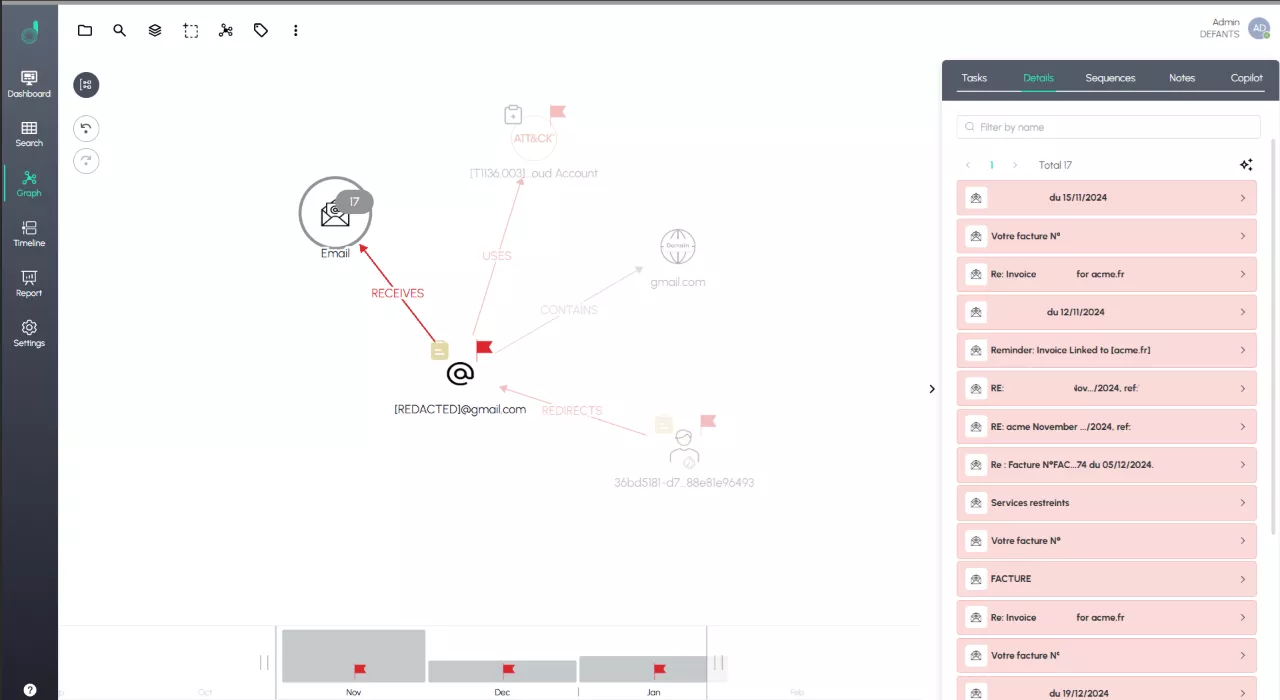

Évaluation de l’impact : focus sur l’adresse d’exfiltration

Pour qualifier l’étendue de la fuite de données, Alex pivote désormais vers le nœud représentant l’adresse [REDACTED]@gmail.com. En cliquant sur l’icône +, il obtient tous les liens pointant vers la boîte externe.

Avec Defants AIR, Alex affiche instantanément les 14 emails redirigés entre fin octobre 2024 et début février 2025. Il peut connaître pour chaque item de la liste le sujet du message, la date et l’ID technique du mail, facilitant la revue rapide. Grâce aux titres visibles, Alex repère immédiatement que l’exfiltration porte principalement sur des factures, reminders et documents financiers, et peut prévenir les parties prenantes d’une fraude potentielle.

Cette vue condensée permet de mesurer l’impact métier et de prioriser les actions de remédiation : notification des clients, blocage de la boîte Gmail, audit des destinataires internes, et communication auprès des destinataires externes.

Le tag Adversary et les notes ajoutées précédemment sont automatiquement reliés à chaque séquence. En un clic, Alex peut exporter cette liste, accompagnée d’un graphique de volume temporel, dans son rapport final.

Verdict

La capture de ces 14 emails confirme la portée et la durée de la compromission : une campagne d’exfiltration ciblée sur les

communications financières, maintenue en arrière-plan pendant plusieurs mois. Ce tableau de bord visuel sert de base au

rapport d’incident, qui recommandera notamment de réinitialiser les règles Exchange, de changer les identifiants

compromis et de renforcer la surveillance des flux sortants

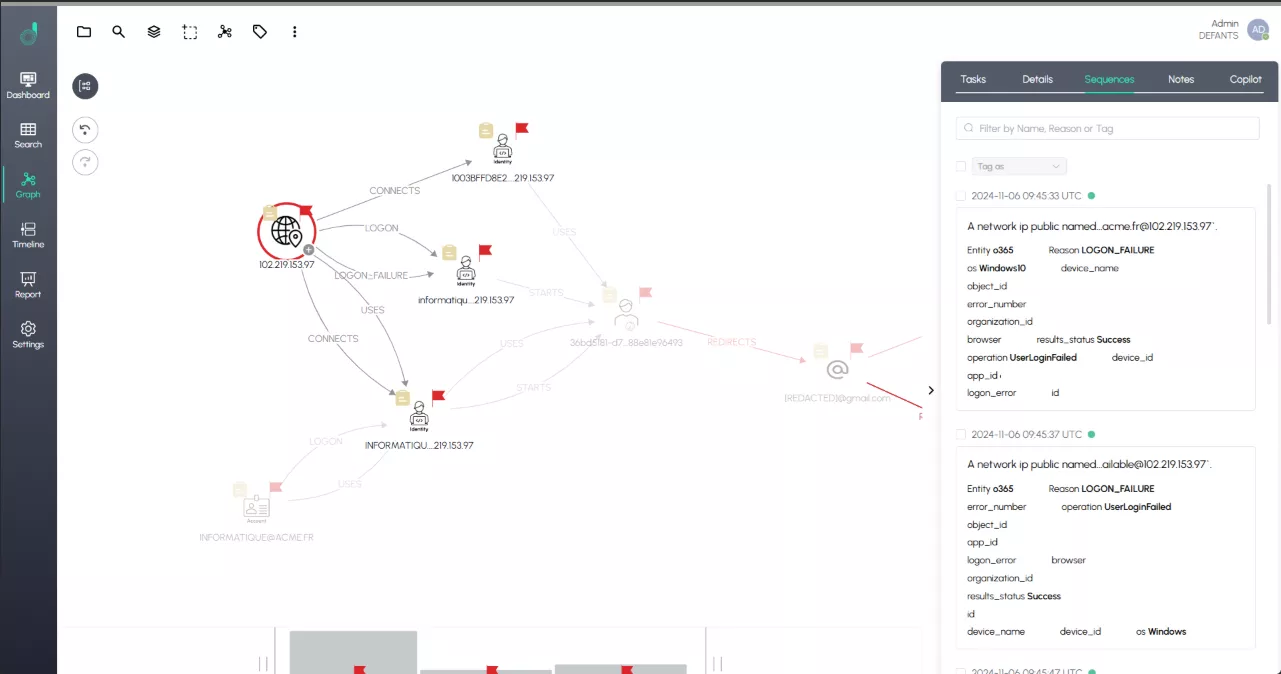

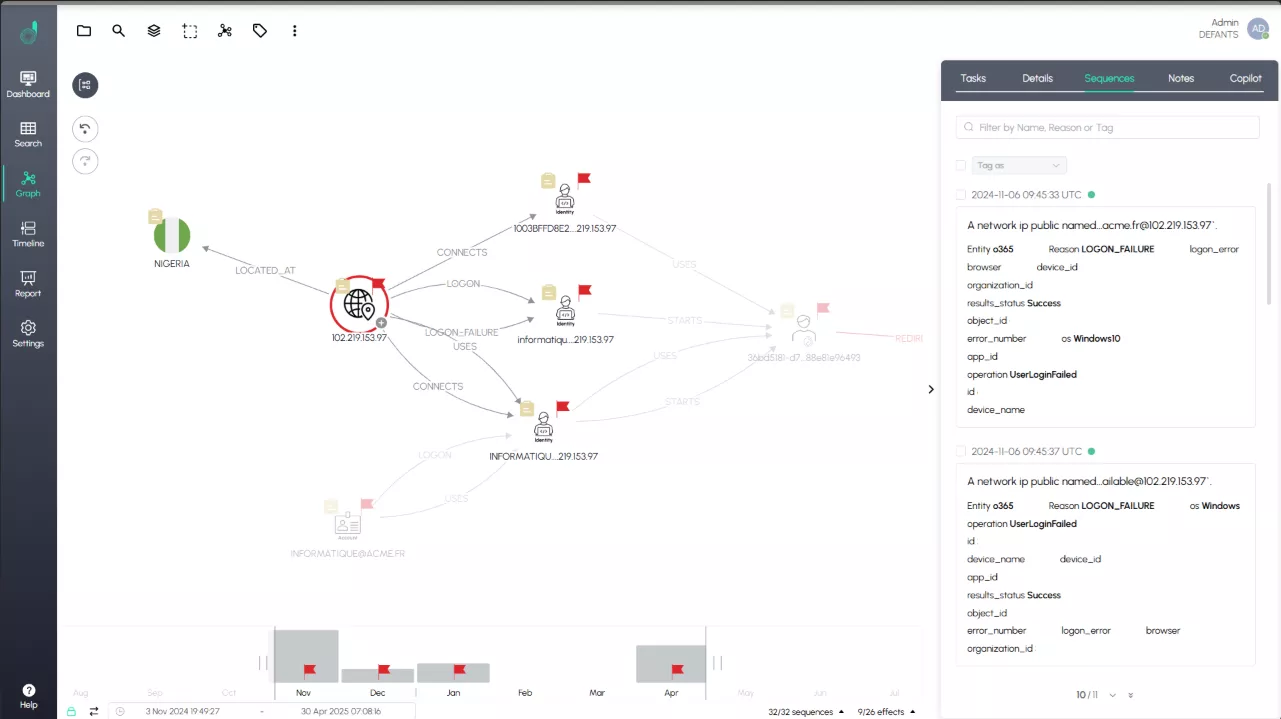

Remontée vers l’infrastructure : adresse IP et compte compromis

En quelques clics, Alex élargit son investigation aux parents de la session utilisée par l’attaquant pour créer la règle lui permettant d’exfiltrer des mails à connotation financière. Alex découvre l’adresse IP de l’attaquant via le nœud 102.219.153.97, mis en avant grâce au tag Adversary. Les liens révèlent plusieurs LOGON et LOGON_FAILURE : l’attaquant est parvenu depuis cette IP à authentifier avec succès des identifiants.

En suivant les liens CONNECTS et USES, Alex remonte au compte informatique@acme.fr, utilisé pour mener les opérations malveillantes. Le graphe montre un enchaînement de tentatives — échecs d’authentification, succès de logon, démarrage de la session — jusqu’à la création de la règle. La Timebar affiche maintenant des indicateurs rouges sur plusieurs mois (novembre 2024, décembre 2024, janvier 2025), illustrant une activité intermittente, mais soutenue de l’attaquant. Cette chronologie prouve que l’attaquant a mené une phase de collecte sur plusieurs mois.

Conclusion de l’étape

En quelques secondes, Defants AIR a permis à Alex de passer de la règle malveillante à l’infrastructure sous‑jacente — IP publique et compte compromis — avec toutes les traces d’authentification. Ces informations serviront de base pour les actions de remédiation (blocage de l’IP, réinitialisation du compte, enquête forensique approfondie).

Contexte géographique et profil de l’attaquant

Alex approfondit encore l’investigation en exploitant la relation LOCATED_AT du nœud IP 102.219.153.97 ; Defants AIR révèle immédiatement que l’IP malveillante est géolocalisée au Nigeria. Le graphe affiche désormais, en superposition, toutes les opérations menées depuis cette IP : tentatives de connexion (LOGON_FAILURE), authentifications réussies (LOGON) et création/activation de la règle de forwarding. L’adresse IP, le compte compromis informatique@acme.fr, et la localisation au Nigeria constituent les piliers de cette attaque. Ces éléments, combinés à la timeline multi‑périodes, permettent de caractériser une campagne d’exfiltration.

Synthèse

Grâce à ce dernier pivot, l’investigation couvre toute la chaîne d’attaque — de la logique métier (emails financiers) à la TTP technique (MITRE ATT&CK), en passant par l’infrastructure et la géolocalisation. Defants AIR facilite chaque transition, offrant à Alex un rapport d’incident riche, précis et prêt à l’action.

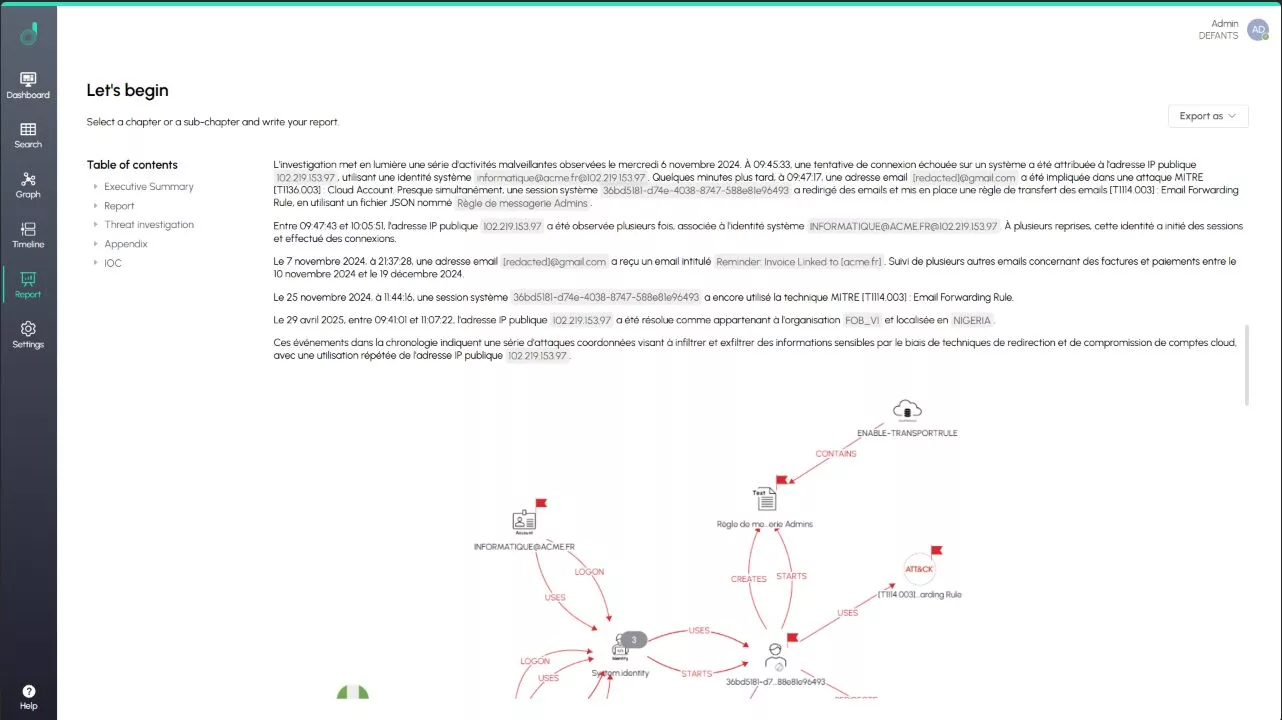

Export automatique du rapport et synthèse finale

Après avoir annoté tous les éléments clés, Alex bascule enfin dans le module Report, où Defants AIR assemble instantanément les différentes parties du rapport avec une table des matières structurée. Tous les IOCs — adresses IP, comptes, fichiers, plages temporelles, localisation — sont automatiquement injectés dans le texte grâce aux tags et notes précédemment posés sur le graphe. En un clic, Alex peut exporter son rapport au format PDF, Word ou Markdown et le document inclut figures, captures et annotations, prêt à être transmis aux équipes de réponse, au RSSI, ou aux autorités compétentes.

Bénéfice clé

Grâce à l’intégration de bout en bout entre investigation graphique et génération de rapports, Defants AIR réduit drastiquement le temps entre détection et restitution d’un rapport d’incident complet. L’équipe SOC gagne en réactivité, fiabilité et traçabilité, pour renforcer plus efficacement la posture de sécurité de l’organisation.